Les IoT … kezako ?

La notion d’IoT (Internet of Thing – Internet des objets) a explosé ces 2 dernières années. Le grand public découvre de plus en plus d’objets de ce type : des capteurs pour suivre la qualité de votre sommeil, des capteurs pour suivre votre rythme cardiaque, des sondes de t° et d’hygrométrie pour gérer et suivre le confort de votre maison, des capteurs analysant la qualité de votre conduite automobile afin d’optimiser le coût de votre assurance auto, …

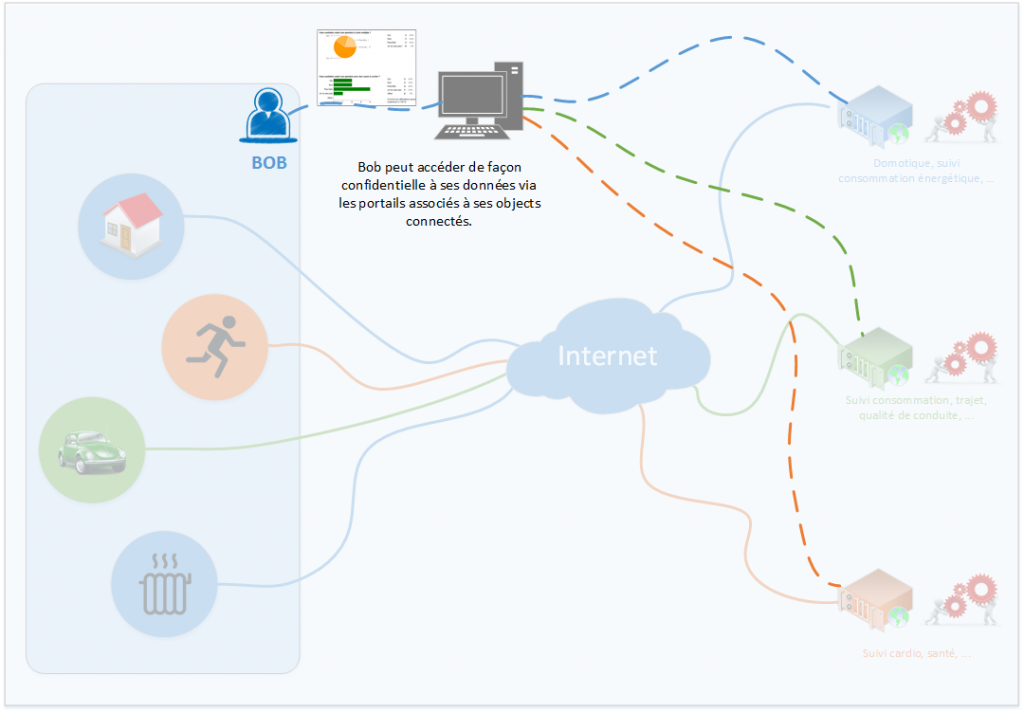

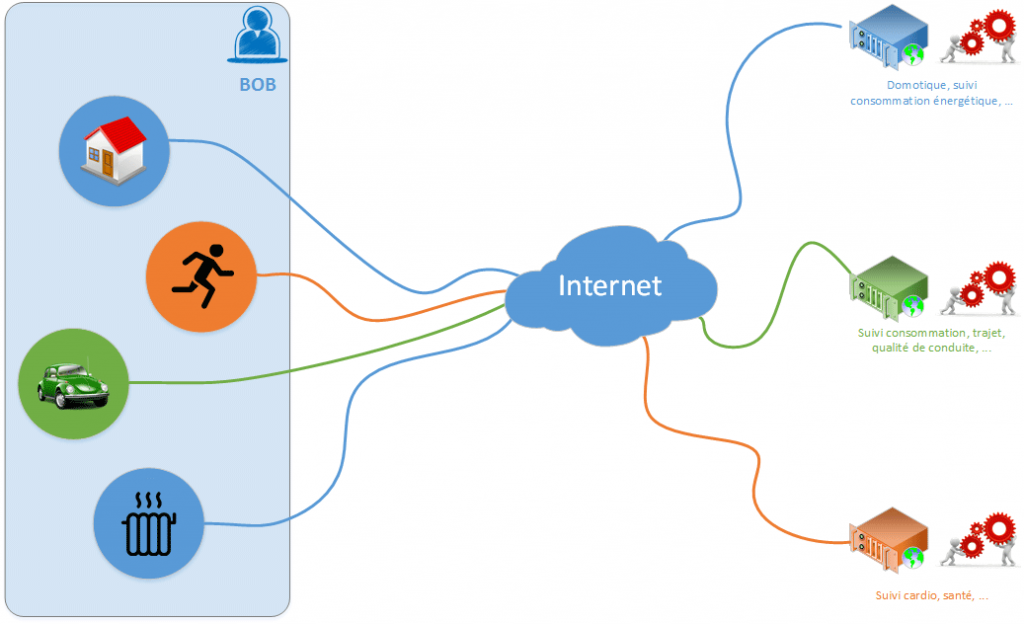

Tous ces objets disposent d’une connectivité à notre réseau préféré qu’est Internet. Une connectivité qui permet de faire converger les données recueillies vers des plates-formes spécifiques afin de les stocker / traiter pour que l’utilisateur final puisse les consulter ou tout du moins consulter l’interprétation qui sera fait de ces données.

Voilà de quoi clarifier la notion d’Internet des Objets.

Bien sur, ces données sont sécurisées et accessibles uniquement à l’utilisateur final … au moins d’un point de vue nominatif.

|

| Bob est un utilisateur d’objets connectés pour le suivi de sa santé (sport), pour le suivi de l’utilisation de sa voiture et pour le confort de sa maison. |

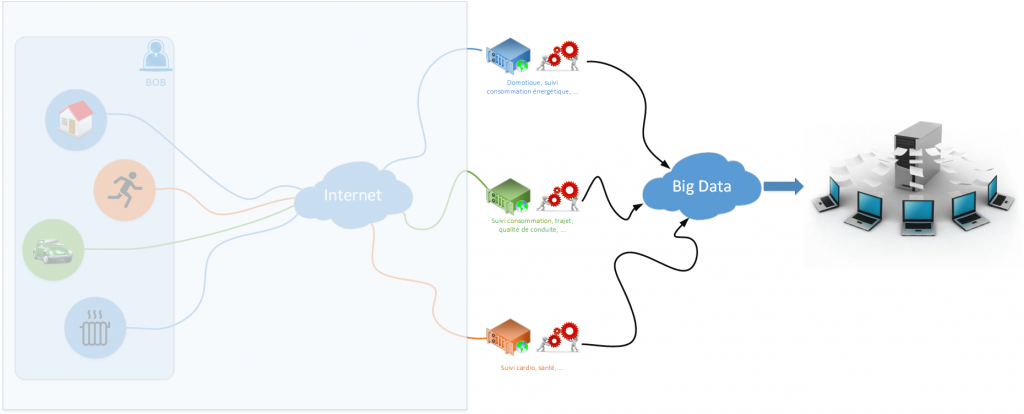

Le concept qui se cache derrière les IoT n’est pas spécialement nouveau. Seulement, le boom du Big Data et l’arrivée de composants électroniques de plus en plus performants et de plus en plus miniaturisés ont permit une véritable explosion du phénomène. A l’heure d’aujourd’hui, les offres IoT ciblent des centaines de milliers voire des millions d’utilisateurs et bien plus d’objets connectés !

Quid de l’usage des données :

Les plates-formes de services ont 3 rôles « officiels » : stocker, interpréter et présenter. « Officiels » car ce sont les rôles affichés clairement par les services souscrits par un utilisateur / consommateurs d’IoT. On verra que, potentiellement, il peut y avoir d’autres rôles plus officieux … ou tout du moins, des rôles dont on parle moins.

- Stocker : consiste à conserver les données qui auront été / seront collectées par un équipement donné. Ce stockage est réalisé sur les plates-formes de service ce qui permet de minimiser les capacités de stockage mémoire des objets ;

- Interpréter : consiste à consommer les données collectées et stockées précédemment. Des algorithmes spécifiques (programmes d’analyses) consomment ces données pour fournir une ou plusieurs informations liées au service attendu par l’utilisateur. Le fait de réaliser ces calculs sur les plates-formes de services permet de réduire les besoins en termes de performances des objets ;

- Présenter : consiste à présenter de manière simple / utilisable / compréhensible le résultat du traitement des données collectées.

Mettons nous un peu à la place des opérateurs offrant des services à base d’objets connectés en prenant les exemples décrits précédemment à savoir des solutions permettant :

- de suivre votre activité physique et sportives et donc votre santé ;

- de gérer votre domotique et donc ayant accès à vos suivis détaillés de consommation d’eau, d’électricité, de chauffage, de confort thermique, …

- de suivre votre comportement routier et votre consommation de carburant;

- …

Les sociétés qui proposent ces offres d’objets connectés gèrent des milliers d’utilisateurs (voire des millions à la cible pour des entités comme EDF/GDF par exemple). Cela représente une base d’informations ENORME et il faudrait être un peu « crédule » pour croire que ces sociétés ne font pas fructifier ces données. Anonymiser ces informations (cad faire en sorte de ne plus pouvoir les relier à une personne réelle) et vous obtenez une base d’informations statistiques énorme. Il est ainsi possible de fournir des données statistiques sur les consommations énergétiques en temps réel, de disposer – région par région, ville par ville – les informations sur l’activité sportives des gens et donc sur leur santé intéressant potentiellement les assureurs à grande échelle, … Bien sur tout ceci est fait sans en avertir le client réel de la solution d’IoT, celui qui a financé les équipements permettant de collecter les informations : c’est à dire nous. Et c’est bien là le soucis, le manque de transparence : toutes ces données sont extraites par des équipements que l’on achète et sans que l’on en ait la moindre contrepartie (financière ou autre).

Et si le futur des IoT tenait dans quelque chose de plus transparent ?

Et si des offres d’objets connectés voyaient le jour en proposant des prix plus attractifs aux clients ? Peut-on faire profiter l’acheteur/le consommateur d’IoT du fait que ses données collectées soient revendues à des sociétés qui souhaitent les consommer ? Il s’agirait là d’un nouveau mode de financement des IoT … un mode participatif orienté collecte d’informations.

Peut on aller encore plus loin ?? Et si les données présentes sur ces plates-formes devenaient facilement accessibles (voire disponibles dans un format Open Source … on peut rêver) ? Cela permettrait aux utilisateurs qui le souhaitent d’exploiter eux-même ces données (ex : recouper des relevés de t° d’un logement avec les données météo et la consommation de gaz / électricité pour optimiser son installation de chauffage par exemple), …

« OpenSource » ? Participatifs ? Bref, une vision tout à l’inverse du monde des IoT actuel mais qui semble être une piste prometteuse pour tout le monde …

Sécurité :

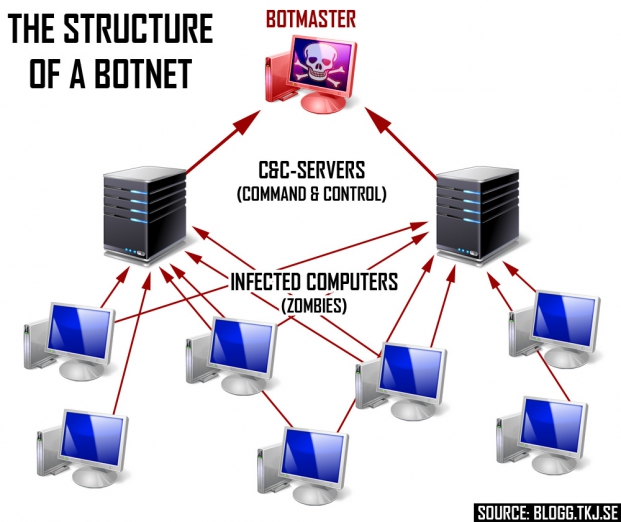

Réfléchir et discuter de l’usage et de la consommation des données c’est bien … c’est un premier pas pour « consolider » l’usage des IoT. Mais cette réflexion ne doit pas masquer le problème de la sécurité des IoT. Comme tous les systèmes électroniques et informatiques, les IoT peuvent être la cible d’attaques ou de tentatives d’intrusion. C’est bien évidemment un risque pour la confidentialité des données du consommateur mais ça peut être bien plus grave … Pour preuve, il suffit de se pencher sur ce qui s’est passé le 21 octobre 2016 : une série d’attaques de type Deny de Service Distribué (DDoS) a frappé un acteur majeur de l’Internet (Dyn) bloquant ainsi l’accès à certains sites majeurs de ce réseau (Twitter, Pinterest, Github, Spotify, Paypal, PSN, …).

Les volumétries de cette attaque n’ont pas été officialisées (on sait juste qu’environ 100.000 bots été engagés) mais on sait qu’un réseau de botnets d’un type nouveau a été mit en œuvre. Un réseau de botnets c’est un réseau de systèmes ayant été corrompus (par un virus par exemple) et qui est sous le contrôle d’une ou plusieurs machines. Cette multitude de bots offre une puissance phénoménale. Imaginez un réseau de 10.000 ou 20.000 machines réparties dans le monde entier (c’est facile à imaginer au vu des virus qui circulent) et imaginez maintenant que chacune de ces machines émette des centaines de requêtes par seconde. Il a de quoi malmené une infrastructure réseau.

En quoi ce type de botnet est nouveau ? Tout simplement parce qu’il se composait d’une majorité d’objets dit de « type IoT » … il s’agissait en fait majoritairement de cameras IP, de lecteurs vidéo, … et non d’objets spécialement IoT. Seulement voilà, ces systèmes disposaient de failles et n’étaient pas suffisamment contrôlés et/ou mis à jour. Cependant, il est possible de faire assez rapidement et simplement le rapprochement : les équipements IoT deviennent de plus en plus puissants et de plus en plus connectés directement à Internet (via votre wifi ou directement via des réseau 2G/3G/…). Voilà donc autant de points d’enter sur Internet qu’il faut sécuriser et à mettre à jour – autant de zones sensibles pouvant être attaquées et pénétrées pour être détournées.

Ok … le message est relativement clair … mais que faire ?

En tant qu’utilisateur final (consommateur), les actions sont assez restreintes. Les plus geeks d’entre nous pourront veiller à suivre les mises à jour de leurs équipements afin de tenter de réduire les failles. Sur ce point, les leviers sont plus du coté des concepteurs d’IoT ou de ceux qui proposent des plates-formes associées (au niveau pro comme au niveau des « Makers ») : en effet, il faut que ces acteurs conçoivent des systèmes résistants et sécurisés en minimisant les failles ou en supprimant l’usage de protocoles non sécurisés.

Là encore, l’Open Source peut apporter certaines réponses en proposant notamment des systèmes ayant déjà fait leurs preuves.De plus, le fait d’inciter les constructeurs à publier le code de leurs IoT en Open Source peut également être une façon de renforcer la sécurité du système : la communauté Open Source est forte de nombreux développeurs de talents qui seront prêts à consolider ces solutions. Après tout, l’intelligence d’un système IoT – la valeurs ajoutée – ne réside pas dans les capteurs mais bien dans les plates-formes qui consomment les données relevées.

Il en va de même pour l’ensemble de la communauté des Makers : qu’il s’agisse des fournisseurs de composants ou des Makers eux mêmes : il est vital de considérer la sécurité d’une solution IoT dès le commencement.

Le monde des IoT a un potentiel énorme pour tout le monde : aussi bien pour les utilisateurs que pour ceux qui proposent des plates-formes de services. Pour l’instant, beaucoup voient les IoT comme de jolis gadgets hi-tech … mais il ne fait plus aucun doute que ces petits objets sont entrés dans notre vie et ce pour un moment si l’on parvient à sécuriser l’ensemble de cet écosystème et à faire qu’il devienne beaucoup plus ouvert et transparent.